공격 시나리오[지니언스 제공. 재판매 및 DB 금지][지니언스 제공. 재판매 및 DB 금지]

공격 시나리오[지니언스 제공. 재판매 및 DB 금지][지니언스 제공. 재판매 및 DB 금지]북한과 연계된 APT37 해킹그룹이 한글(HWP) 문서 내부에 악성 파일을 삽입하는 '아르테미스 작전'이 포착됐습니다.

오늘(22일) 지니언스 시큐리티센터는 APT37 그룹이 수행한 아르테미스 작전을 식별했다고 밝혔습니다.

앞서 지난 10월 미국의 북한 전문 매체인 38노스는 한글 문서가 북한의 사이버 공격 그룹의 주요 공격 대상으로 자리잡았다고 보도한 바 있습니다.

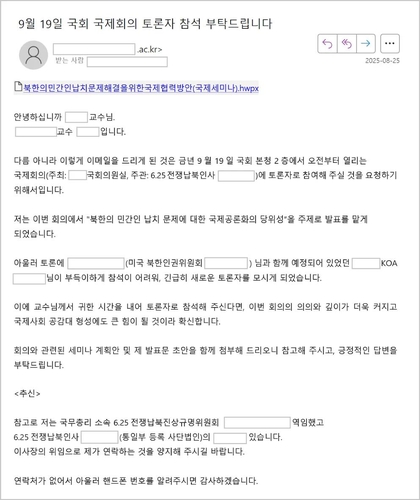

공격 전개 과정에서 초기 침투의 경우 타인을 사칭하는 스피어 피싱이 활용됐습니다.

스피어 피싱은 전달된 한글 문서를 매개로 이뤄졌고, 문서에 내장된 악성 OLE 개체가 실행되면서 사용자 환경에 대한 접근 권한을 확보했습니다.

침투된 위협 요소는 스테가노그래피와 DLL 사이드 로딩 등 복합 기법을 활용해 실행 흐름을 은폐하고 보안프로그램의 탐지를 회피했습니다.

스테가노그래피는 JPEG 이미지 내부에 RoKRAT 악성 파일을 숨겨 전달하는 암호화 기법을 의미합니다.

APT37그룹은 지난 7월부터 스테가노그래피 기법을 이용해 RoKRAT 모듈을 은밀하게 적재해왔습니다.

특히 지난 8월부터는 이전까지 보고된 적 없는 인물 사진을 공격에 활용했다고 지니언스는 전했습니다.

DLL 로딩의 경우 마이크로소프트 시스템 관리 도구 모음의 시스템 유틸리티가 악용됐습니다.

APT37그룹은 실행 파일과 동일한 경로에 조작된 악성 DLL을 배치해 프로그램이 이를 정상 DLL로 오인해 로드하도록 유도했습니다.

이후 APT37그룹은 지난 8∼11월 4개월간 연속적으로 해킹 공격을 고도화했습니다.

지난 8월 말 APT37그룹은 국회 국제회의 토론자 초청 요청서로 가장한 이메일을 발송하며 사회적 신뢰도가 높은 특정 대학 교수의 신원을 사칭했습니다.

해당 이메일에는 '북한의민간인납치문제해결을위한국제협력방안(국제세미나).hwpx' 파일이 첨부됐으며, 수신자의 관심 분야를 고려한 표적형 기만전술이 사용됐습니다.

이와 유사하게 APT37그룹은 국내 주요 방송사 프로그램의 작가를 사칭해 북한 체제와 인권 관련된 인터뷰를 요청하고 여러 차례 신뢰 형성 대화를 진행한 뒤 악성 한글 문서를 전달한 사례도 있었습니다.

서로 다른 방송 프로그램에 소속된 두 명의 작가 이름이 도용됐는데 이는 피해자에게 사회공학적 신뢰를 유도한 것으로 풀이됩니다.

대학 교수나 방송사 작가를 사칭한 사례 외에도 특정 논평이나 행사 관련 문서를 위조한 사칭 공격 역시 다수 확인됐습니다.

이처럼 한글 문서를 활용한 공격은 문서 내부에 삽입된 OLE 개체를 하이퍼링크로 위장해 사용자가 직접 실행하도록 유도하는 전술을 사용합니다.

특히 방송사 작가를 사칭한 사례의 경우 초기 접촉 단계에서는 악성링크나 첨부파일을 사용하지 않고 자연스러운 대화로 신뢰를 형성합니다.

이후 회신을 통해 반응을 보인 상대에게만 추가로 인터뷰 요청서를 위장한 악성파일을 전달합니다.

지니언스는 "방송사 작가 명의를 활용한 공격 시나리오는 2023년 6월 초부터 활동이 포착됐다"며 "당시에는 북한이탈주민 초빙강의.zip 이름의 악성 압축파일이 유포됐다"라고 썼습니다.

그러면서 "APT37과 같이 전략적 목적을 기반으로 활동하는 위협 행위자는 탐지되지 않은 침해 시도, 끈질긴 APT 공격, 초기 정찰 활동 등 은밀하게 수행된 작전이 상당수 존재할 가능성이 높다"라고 강조했습니다.

연합뉴스TV 기사문의 및 제보 : 카톡/라인 jebo23

문형민(moonbro@yna.co.kr)

당신이 담은 순간이 뉴스입니다!

- jebo23

- 라인 앱에서 'jebo23' 친구 추가

- jebo23@yna.co.kr

ⓒ연합뉴스TV, 무단 전재-재배포, AI 학습 및 활용 금지